sFlow 流量可視化|補強工業資安與異常偵測

在工業網路環境中,資訊安全早已不再侷限於防火牆與存取控制原則。隨著網路架構日益複雜、設備數量快速成長,以及攻擊手法的演進,如何即時掌握網路流量行為、偵測異常事件,成為現代網管人員的重大挑戰。

EtherWAN 工業交換器即將導入「可視化」流量監控技術 —— sFlow,以補足現有 SNMP 與 Syslog 在安全監控上的不足,打造更全面的網路可視化與防護能力。

為什麼僅靠 SNMP / Syslog 不夠?

多數網管交換器仰賴 SNMP 與 Syslog:前者提供設備層級資訊(如 CPU 使用率、介面狀態),後者記錄事件與日誌(如錯誤訊息、設定變更)。然而,當出現 異常流量或攻擊(例如 DDoS、內部濫用、協定異常)時,兩者對「封包層級行為」的掌握有限,難以快速定位與回應。

- SNMP:設備健康監控與資源管理便利,但缺乏封包層級行為觀測。

- Syslog:事件追蹤清楚,但以文字為主,需事後比對且可視化不足。

什麼是 sFlow?

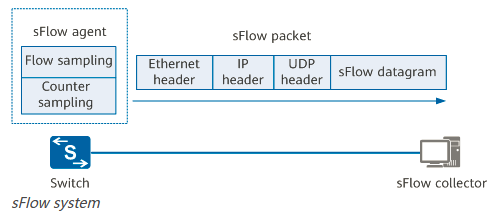

sFlow(Sampled Flow) 是一種標準化的流量監控協定(RFC 3176),透過「封包抽樣」與「介面統計」雙軌並行,將流量資訊以 UDP 封包主動推送至 sFlow Collector,進行分析與視覺化。

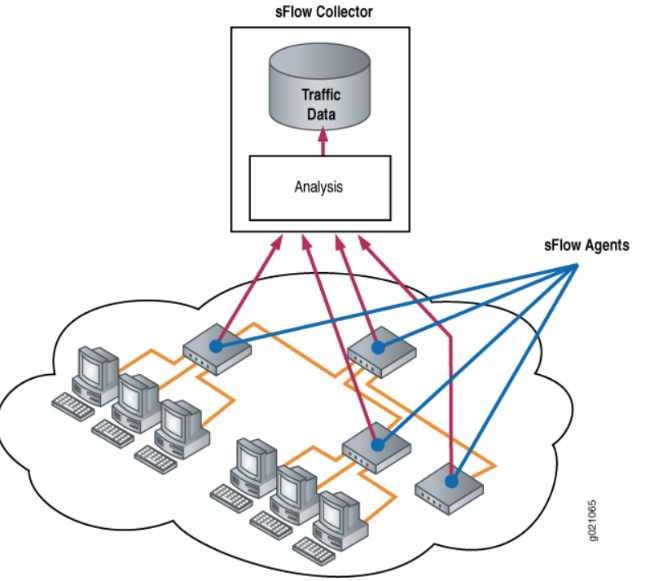

核心架構

- sFlow Agent (代理):

部署於交換器/路由器,定期執行 Flow Sample(封包抽樣)與 Counter Sample(介面統計)。 - sFlow Collector (收集器):

接收並分析 sFlow 封包,轉為圖表與報表,協助進行流量可視化與異常偵測。

雙重採樣機制:同時看見「流量行為」與「設備狀態」

- Flow Sample:

觀測來源/目的 IP、Port、協定與流量走向,適合用於 DDoS 偵測、應用協定分析、內部濫用辨識。 - Counter Sample:

掌握介面封包數、錯誤率、速率變化等設備統計,適合設備效能監控與頻寬規劃。

兩種樣本可同封於同一 sFlow Datagram,讓網管同時掌握「封包細節」與「介面狀態」。

sFlow × SNMP × Syslog:誰擅長什麼?(互補比較)

| 面向 | sFlow | SNMP | Syslog |

|---|---|---|---|

| 傳輸方式 | Push(主動推送) | Pull(輪詢) | Push(事件觸發) |

| 資料類型 | 封包層級流量+介面統計 | 設備狀態(系統層級) | 事件與日誌(系統層級) |

| 即時性 | 高(持續推送) | 中(視輪詢間隔) | 高(即時記錄) |

| 安全監控能力 | 高(異常流量/DDoS 偵測) | 基礎(設備健康) | 中(事件追蹤) |

| 可視化支援 | 強(來源/目的 IP、Port、趨勢) | 弱(需額外工具) | 弱(以文字為主) |

| 封包層級分析 | Yes | N/A | N/A |

| 設備層級監控 | 部分(介面統計) | Yes | N/A |

| 事件紀錄能力 | Yes | N/A | Yes |

| 異常偵測 | Yes(流量異常/攻擊行為) | N/A | 部分(可配 SIEM) |

| 標準協定 | RFC 3176 | SNMPv1/v2c/v3 | RFC 5424 |

| 典型用途 | 流量分析、趨勢預測、資安偵測 | 設備監控、資源管理 | 故障排除、事件追蹤 |

資安與維運應用場景

- DDoS 攻擊偵測/防護:即時偵測突增流量,超閾值觸發警示,搭配 ACL/黑洞路由加強保護。

- 內部濫用行為分析:視覺化流量找出高頻連線、異常協定使用等可疑行為。

- 流量趨勢預測與 QoS:長期流量分析有助於精準預測趨勢,調整 QoS 與佇列策略,穩定關鍵業務。

- 即時可視化與故障排除:相較 SNMP 輪詢,sFlow 能更即時呈現流量變化,加速定位瓶頸。

結論

sFlow 不是取代 SNMP 或 Syslog,而是補足其在「封包層級」上的空缺。三者搭配建立真正的 MMA(Monitoring, Management & Analysis) 能力:同時掌握設備狀態、事件紀錄與流量行為,強化工業網路的可視化與資安防護。

EtherWAN 將以 sFlow 可視化作為下一步網管強化重點,協助您在複雜且關鍵的工業環境中,維持高可用與高安全的網路營運。