網路資訊安全:工業網路建置與維安的 4 個重要階段

網路安全的需求將隨著時間的推移不斷增加。隨著物聯網成為主流,這一複雜領域面臨著新的挑戰。我們需要了解物理和應用層面的潛在安全問題。安全計劃不僅要防止未授權的網路訪問,還要應對可能降低性能或完全癱瘓網路的操作,例如惡意引發的廣播風暴。

有效的安全策略應針對所有攻擊向量提供強大的保護,並可分為四個階段:評估與部署、檢測、恢復和補救。

第 1 階段 – 評估安全和性能需求並部署設備

首先,需要識別和排序潛在的問題和風險。這不僅包括分析物理基礎設施,還包括分析人員與基礎設施的互動流程以及公司策略。評估過程中還應考慮資訊資產的價值。通常,高價值資產位於網路核心,而中價值和低價值資產則分別位於集合層和訪問層。而未使用的主幹連接和無人值守的設備室等,則存在著相當高的資安風險。

物理保護措施包括:

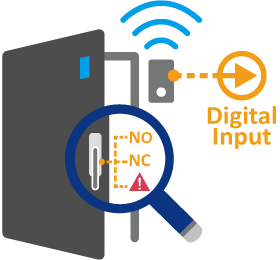

- 感測器和鎖的數位輸入警報

門鎖和感測器通常使用於敏感設備。與機櫃或機箱鎖配合使用的感測器可以連接到帶有數字輸入(DI)的管理型交換機。損壞門或未經授權進入機櫃將導致受控交換機向系統管理員或控制中心發送消息。

- 電纜迴路保護

用於高風險區域的門禁卡和監控攝影機,必須限制對設備的物理訪問,以防止未經授權的不明訪客入侵。這不僅包括位於監控設備室的設備,還應考慮裸露在外的網路佈線。暴露的網路電纜可能會被惡意短路以形成網路環路。對於無法進行訪問保護的佈線,應在連接的交換機上啟用 Port Loop Detection。

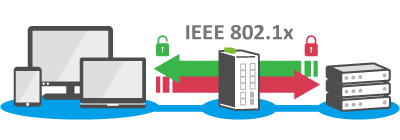

暴露的設備可以通過各種基於軟體的保護措施來保護: - 連接埠埠身份驗證(802.1x Radius)

- 置管理介面身份驗證(TACACS+):

- MAC 白名單:

乙太網埠保護:IEEE 802.1x 埠認證為意圖連接到本地網路的設備提供認證機制。RADIUS 是一種安全協定,可為連接到網路的使用者提供身份驗證。

- 本地控制台防護:使用強大的登錄密碼規則。此外,TACACS+ 協定還提供身份驗證、授權和記帳 (AAA) 服務,用於調解網路連通。

MAC 白名單:建立允許或拒絕訪客的已知 MAC 位址清單。 - BPDU 防護

BPDU 防護:防止在不應接收 BPDU 的埠上接收 BPDU。這有助於防止將未經授權的設備添加到網路中。 - VLANs: 使用 VLAN 對網路進行分段,減少可能損壞的區域。

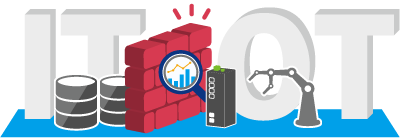

- IT 和 OT 之間的工廠防火牆:

請注意,工業和辦公網路的安全需求之間存在一些重要區別。IT(資訊技術)是指辦公網路。OT (Operational Technology) 表示現場生產地點。IT 部門主要關注的是數據安全。對於 OT 網路,優先考慮的是生產正常運行時間。此外,IT 網路通常更大,並且需要更多的人訪問。但是,IT 和 OT 網路都應該使用第 3 層分段,它將網路分解為更易於管理和控制的子網。對於 IT 和 OT 來說,將正確的防火牆解決方案與現有交換機和路由器結合使用非常重要。

第 2 階段 – 檢測;識別和記錄攻擊

網路日誌記錄和監控系統應允許公司監控未經授權的數據傳輸和網路位置進行到訪嘗試。檢測系統應包括詳細的警示和計劃報告。

需要監測和報告的項目包括:

- SSwitch 登錄失敗/成功

- 802.1x 和 TACACS 失敗/成功

- Cable loops

- 廣播風暴

- 連接埠異常關閉

第 3 階段 – 恢復:檢測損壞並使系統進入安全狀態

在發生違規或攻擊的情況下,復原的首要目標是保護訊息資產。所採取的措施應能有效阻止攻擊,同時最大限度地減少對 IT/OT 運營的干擾。

為回應入侵和攻擊而實施的常見系統操作包括:

- 將連續登錄失敗后的等待時間設置為 Y 次後 X 分鐘。

- 檢測到Cable loop時,禁用網路幾分鐘。

- 檢測到埠發生廣播風暴時,禁用網路幾分鐘。

- 設置 Broadcast/Multicast/Unknown 單播閾值,以便在達到閾值時阻止埠。

第 4 階段 – 修復:修復網站並通過更新加強保護

固件更新和補丁是網路安全的關鍵要素,旨在快速解決潛在的安全問題。而保留網路上設備的清單是非常重要,包括運作系統類型、版本、IP 位址和物理位置。像 eVue 這樣的網路實用程式可以簡化大量設備的固件升級過程。它可以自動檢查檢測到的交換機的韌體版本,並通過雲服務進行升級。

結論

有效的網路安全需要了解潛在風險,並實施物理和軟體控制措施來減輕這些風險。網路安全的四個階段是一個持續的過程,因為現有網路除了會擴大規模,有時還會進行合併。所以選擇合適的硬體和軟體工具是保護公司資料與生產效能的重要議題。